«Доктор Веб»: обзор вирусной активности для мобильных устройств в IV квартале 2025 года

По итогам четвертого квартала 2025 года, согласно статистике антивирусного решения Dr.Web Security Space, наиболее часто встречающимися угрозами для Android-устройств снова оказались рекламоносные вирусы Android.MobiDash и Android.HiddenAds, отличающиеся назойливой демонстрацией рекламы. Однако уровень активности обоих вирусов уменьшился: первый стал встречаться на 43,24% реже, второй — на 18,06%. Следующими по частоте обнаружения идут представители семейства Android.Siggen, объединяющие программы с разнообразными функциями вредоносного характера, частота выявления которых тоже сократилась на 27,47%

В то же время отмечался заметный рост активности банковских троянов, с которыми пользователи сталкивались чаще на 65,52%. Этот рост произошел в большей степени за счет представителей семейства Android.Banker. Такие вредоносные программы перехватывают СМС с одноразовыми кодами для подтверждения банковских операций, а также могут имитировать внешний вид настоящего банковского ПО и демонстрировать фишинговые окна.

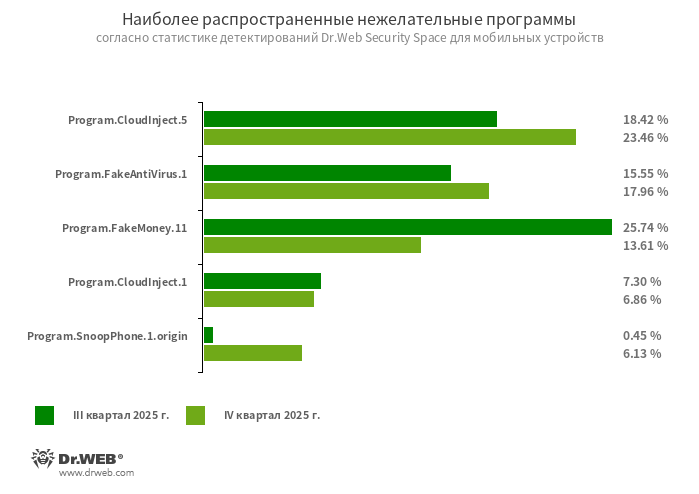

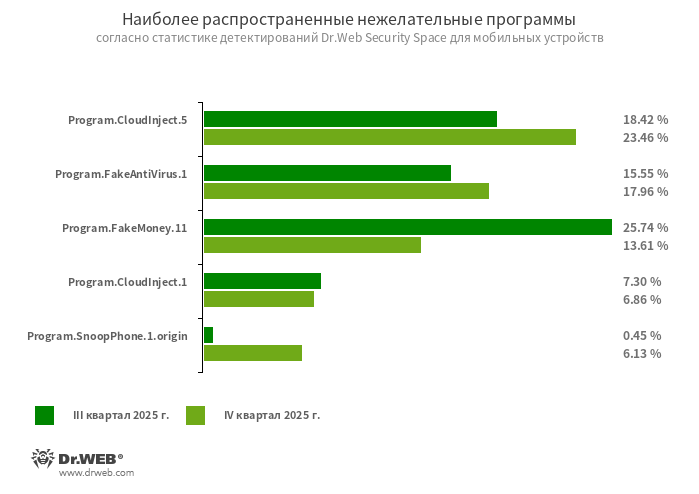

Среди нежелательного ПО наибольшее распространение получили Android-программы, модифицированные через облачный сервис CloudInject (антивирус Dr.Web детектирует их как Program.CloudInject). С его помощью в приложения добавляются опасные системные разрешения и обфусцированный код, функциональность которого невозможно проконтролировать. Кроме того, на устройствах часто встречались поддельные антивирусы Program.FakeAntiVirus, которые обнаруживают несуществующие угрозы и для их «лечения» требуют приобрести полную версию, а также Program.FakeMoney — приложения, якобы позволяющие зарабатывать на выполнении различных заданий.

Самым распространенным потенциально опасным ПО в IV квартале стали приложения Tool.NPMod, модифицированные при помощи утилиты NP Manager. Она обфусцирует код модов и добавляет в них специальный модуль, позволяющий обходить проверку цифровой подписи после модификации приложений. Среди рекламных программ лидерство сохранили представители семейства Adware.Adpush. Это специальные программные модули, которые разработчики встраивают в ПО для демонстрации рекламных уведомлений.

В октябре наши специалисты рассказали об опасном бэкдоре Android.Backdoor.Baohuo.1.origin, который злоумышленники встроили в неофициальные модификации мессенджера Telegram X и распространяли как через вредоносные сайты, так и через сторонние каталоги Android-приложений. Вредоносная программа похищает логины и пароли от учетных записей Telegram, а также другие конфиденциальные данные. Кроме того, с ее помощью киберпреступники фактически способны управлять аккаунтом жертвы и незаметно выполнять в мессенджере различные действия от ее имени. Например — присоединяться к Telegram-каналам и выходить из них, скрывать новые авторизованные устройства, скрывать определенные сообщения и т. д. Android.Backdoor.Baohuo.1.origin управляется в том числе через базу данных Redis, что ранее не встречалось в Android-угрозах. В общей сложности бэкдор заразил порядка 58 000 устройств, среди которых около 3 000 различных моделей смартфонов, планшетов, ТВ-приставок и автомобилей с бортовыми компьютерами на базе Android.

За минувший квартал антивирусная лаборатория компании «Доктор Веб» выявила в каталоге Google Play новые вредоносные программы, среди которых были трояны Android.Joker, подписывающие жертв на платные услуги, и различные программы-подделки Android.FakeApp, применяемые в мошеннических схемах. В общей сложности их загрузили по меньшей мере 263 000 раз.

Главные тенденции IV квартала

🔸Рекламные трояны остаются наиболее распространенными Android-угрозами

🔸Рост числа атак банковских троянов

🔸Распространение опасного бэкдора Android.Backdoor.Baohuo.1.origin, встроенного в модификации мессенджера Telegram X

🔸Появление очередных вредоносных приложений в каталоге Google Play

По данным Dr.Web Security Space для мобильных устройств

Android.MobiDash.7859

Android.MobiDash.7859

Троянская программа, показывающая надоедливую рекламу. Она представляет собой программный модуль, который разработчики ПО встраивают в приложения.

Android.FakeApp.1600

Троянская программа, которая загружает указанный в ее настройках веб-сайт. Известные модификации этого вредоносного приложения загружают сайт онлайн-казино.

Android.Click.1812

Детектирование вредоносных модов мессенджера WhatsApp, которые незаметно для пользователя могут загружать различные сайты в фоновом режиме.

Android.Packed.57.origin

Детектирование обфускатора, который в том числе используется для защиты вредоносных приложений (например, некоторых версий банковских троянов Android.SpyMax).

Android.Triada.5847

Детектирование упаковщика для троянов семейства Android.Triada, предназначенного для их защиты от анализа и обнаружения. Чаще всего злоумышленники используют его совместно с вредоносными модами мессенджера Telegram, в которые непосредственно встроены эти трояны.

Program.CloudInject.5

Program.CloudInject.1

Program.CloudInject.5

Program.CloudInject.1

Детектирование Android-приложений, модифицированных при помощи облачного сервиса CloudInject и одноименной Android-утилиты (добавлена в вирусную базу Dr.Web как Tool.CloudInject). Такие программы модифицируются на удаленном сервере, при этом заинтересованный в их изменении пользователь (моддер) не контролирует, что именно будет в них встроено. Кроме того, приложения получают набор опасных разрешений. После модификации программ у моддера появляется возможность дистанционно управлять ими: блокировать, показывать настраиваемые диалоги, отслеживать факт установки и удаления другого ПО и т. д.

Program.FakeAntiVirus.1

Детектирование рекламных программ, которые имитируют работу антивирусного ПО. Такие программы могут сообщать о несуществующих угрозах и вводить пользователей в заблуждение, требуя оплатить покупку полной версии.

Program.FakeMoney.11

Детектирование приложений, якобы позволяющих зарабатывать на выполнении тех или иных действий или заданий. Эти программы имитируют начисление вознаграждений, причем для вывода «заработанных» денег требуется накопить определенную сумму. Обычно в них имеется список популярных платежных систем и банков, через которые якобы возможно перевести награды. Но даже когда пользователям удается накопить достаточную для вывода сумму, обещанные выплаты не поступают. Этой записью также детектируется другое нежелательное ПО, основанное на коде таких программ.

Program.SnoopPhone.1.origin

Программа для наблюдения за владельцами Android-устройств. Она позволяет читать СМС, получать информацию о телефонных вызовах, отслеживать местоположение устройства и выполнять аудиозапись окружения.

Tool.NPMod.3

Tool.NPMod.1

Tool.NPMod.1.origin

Tool.NPMod.3

Tool.NPMod.1

Tool.NPMod.1.origin

Детектирование Android-приложений, модифицированных при помощи утилиты NP Manager. В такие программы внедрен специальный модуль, который позволяет обойти проверку цифровой подписи после их модификации.

Tool.LuckyPatcher.2.origin

Утилита, позволяющая модифицировать установленные Android-приложения (создавать для них патчи) с целью изменения логики их работы или обхода тех или иных ограничений. Например, с ее помощью пользователи могут попытаться отключить проверку root-доступа в банковских программах или получить неограниченные ресурсы в играх. Для создания патчей утилита загружает из интернета специально подготовленные скрипты, которые могут создавать и добавлять в общую базу все желающие. Функциональность таких скриптов может оказаться в том числе и вредоносной, поэтому создаваемые патчи могут представлять потенциальную опасность.

Tool.Androlua.1.origin

Детектирование ряда потенциально опасных версий специализированного фреймворка для разработки Android-программ на скриптовом языке программирования Lua. Основная логика Lua-приложений расположена в соответствующих скриптах, которые зашифрованы и расшифровываются интерпретатором перед выполнением. Часто данный фреймворк по умолчанию запрашивает доступ ко множеству системных разрешений для работы. В результате исполняемые через него Lua-скрипты способны выполнять различные вредоносные действия в соответствии с полученными разрешениями.

Adware.AdPush.3.origin

Adware.Adpush.21846

Adware.AdPush.3.origin

Adware.Adpush.21846

Рекламные модули, которые могут быть интегрированы в Android-программы. Они демонстрируют рекламные уведомления, вводящие пользователей в заблуждение. Например, такие уведомления могут напоминать сообщения от операционной системы. Кроме того, эти модули собирают ряд конфиденциальных данных, а также способны загружать другие приложения и инициировать их установку.

Adware.Bastion.1.origin

Детектирование программ-оптимизаторов, которые периодически создают уведомления с вводящими в заблуждение сообщениями о якобы нехватке памяти и ошибках системы с целью показывать рекламу во время «оптимизации».

Adware.Airpush.7.origin

Программные модули, встраиваемые в Android-приложения и демонстрирующие разнообразную рекламу. В зависимости от версии и модификации это могут быть рекламные уведомления, всплывающие окна или баннеры. С помощью данных модулей злоумышленники часто распространяют вредоносные программы, предлагая установить то или иное ПО. Кроме того, такие модули передают на удаленный сервер различную конфиденциальную информацию.

Adware.ModAd.1

Детектирование некоторых модифицированных версий (модов) мессенджера WhatsApp, в функции которых внедрен код для загрузки заданных ссылок через веб-отображение во время работы с мессенджером. С этих интернет-адресов выполняется перенаправление на рекламируемые сайты, например онлайн-казино и букмекеров, сайты для взрослых.

Угрозы в Google Play

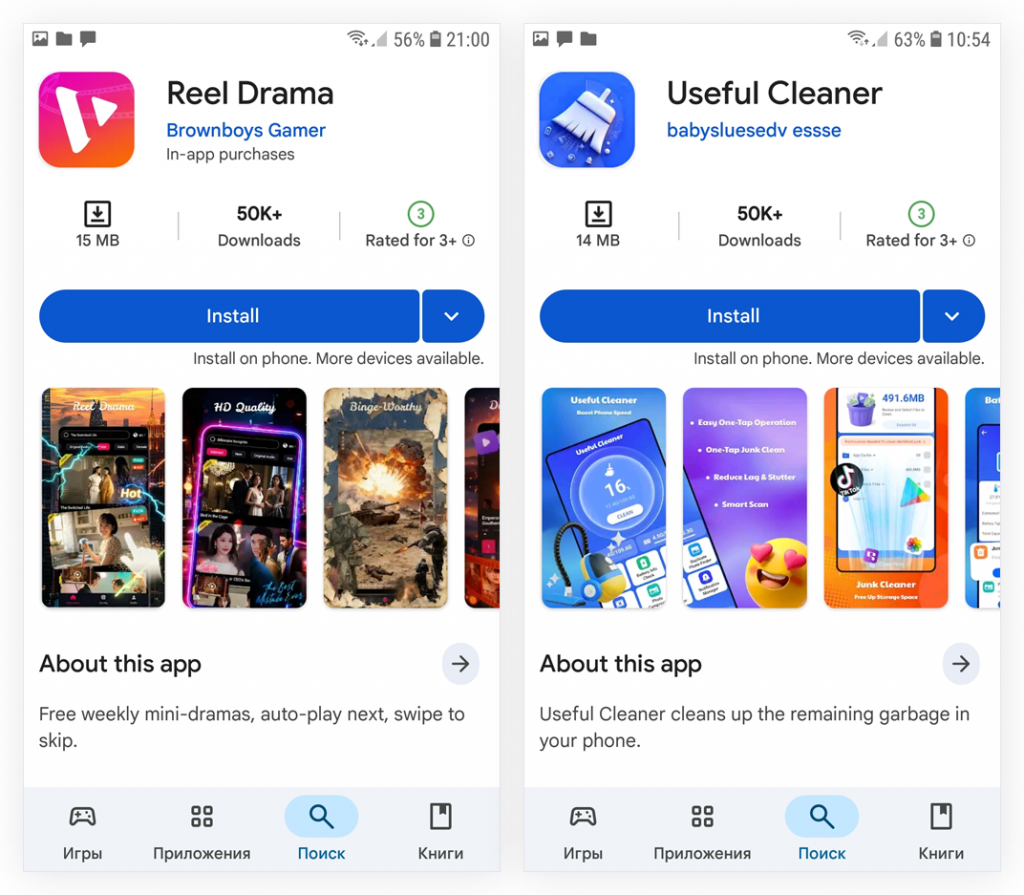

В течение IV квартала 2025 года вирусные аналитики компании «Доктор Веб» зафиксировали появление в каталоге Google Play более двух десятков вредоносных приложений Android.Joker, предназначенных для подписки пользователей на платные услуги. Злоумышленники замаскировали их под различное ПО: мессенджеры, утилиты для оптимизации работы системы, графические редакторы и программы для просмотра фильмов.

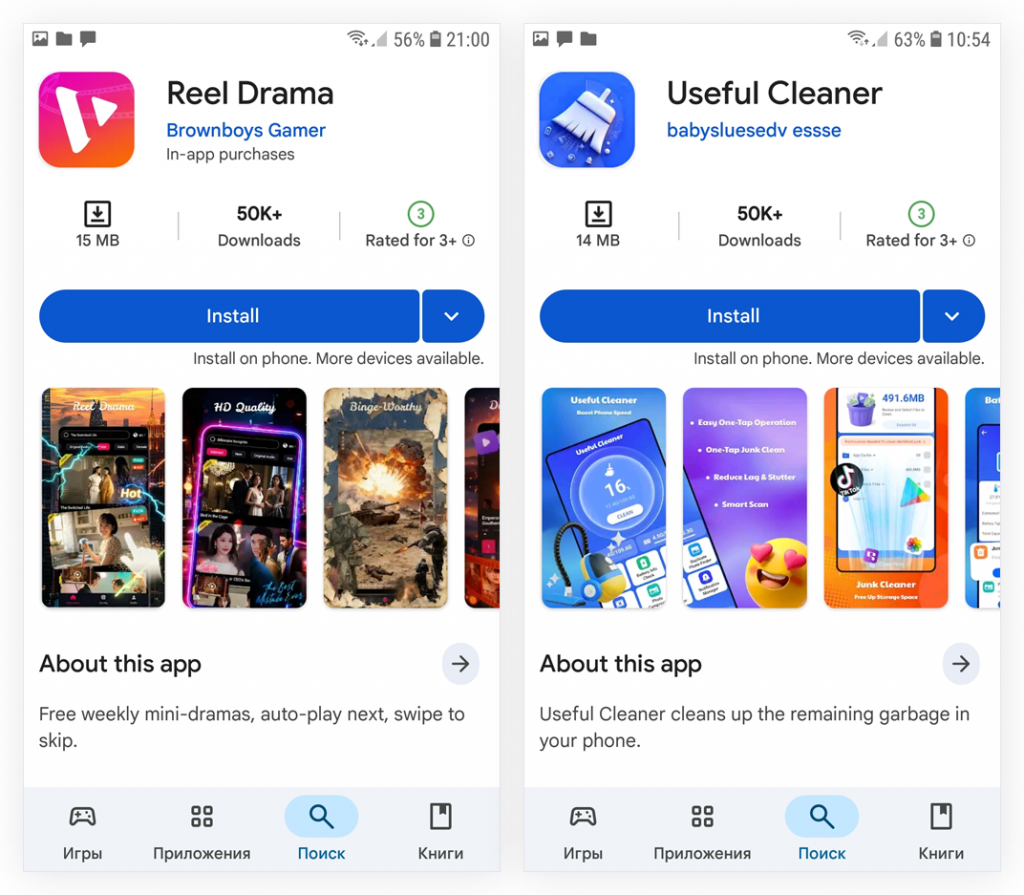

Примеры выявленных вредоносных программ Android.Joker. Android.Joker.2496 был замаскирован под инструмент Useful Cleaner для «очистки мусора» на телефоне, а одна из модификаций Android.Joker.2495 — под проигрыватель фильмов Reel Drama

Примеры выявленных вредоносных программ Android.Joker. Android.Joker.2496 был замаскирован под инструмент Useful Cleaner для «очистки мусора» на телефоне, а одна из модификаций Android.Joker.2495 — под проигрыватель фильмов Reel Drama

Также наши специалисты обнаружили несколько новых программ-подделок из семейства Android.FakeApp. Как и ранее, некоторые из них распространились под видом финансовых приложений и загружали мошеннические сайты. Другие такие подделки выдавались за игры. При определенных условиях (например, если IP-адрес пользователя удовлетворял требованиям злоумышленников) они могли загружать сайты букмекерских контор и онлайн-казино.

Игра Chicken Road Fun являлась программой-подделкой Android.FakeApp.1910, и вместо того, чтобы предоставить ожидаемую пользователем функциональность, могла загрузить сайт онлайн-казино

Игра Chicken Road Fun являлась программой-подделкой Android.FakeApp.1910, и вместо того, чтобы предоставить ожидаемую пользователем функциональность, могла загрузить сайт онлайн-казино

Для защиты Android-устройств от вредоносных и нежелательных программ пользователям следует установить антивирусные продукты Dr.Web для Android.

Согласно данным статистики детектирований Dr.Web Security Space для мобильных устройств, в IV квартале 2025 года самыми распространенными Android-угрозами вновь стали рекламные трояны Android.MobiDash и Android.HiddenAds, демонстрирующие надоедливые объявления. При этом их активность снизилась: первые обнаруживались на защищаемых устройствах на 43,24% реже, а вторые — на 18,06%. За ними расположились трояны семейства Android.Siggen, которые включают вредоносные приложения, обладающие различной функциональностью. Они также детектировались несколько реже — на 27,47%.

Индикаторы компрометации

Doctor Web’s Q4 2025 review of virus activity on mobile devices — Indicators of compromise

Samples

Detection name / SHA-1

Adware.Adpush.21846 / 4e164cd0a8ad4e00102717957ee85320234bc7d3

Adware.AdPush.3.origin / 501f36db0aae9f950fe5559fc12820f20cd1f620

Adware.Airpush.7.origin / 48dd9d4b9c69c5c5f0fa387864d8ce1f68dea50f

Adware.Bastion.1.origin / 02ecce68e3d0ae9d982e3dc7c9bd41c896c9ba31

Adware.ModAd.1 / f313360472d294b9f6205585bd5742a59ad07065

Android.Backdoor.Baohuo.1.origin / 6699466094cc74e31fae4a959004d70fc5d10e94

Android.Click.1812 / 2157969ab0856b72ff4a2a089797fdb463a23753

Android.FakeApp.1600 / 645ae4d7bc879645b6f2e0ebe84d57e89cb03f78

Android.FakeApp.1910 / 724956fbd45de3ad47fc841bc5dea64c68d45b93

Android.FakeApp.1911 / 3353c17bf28252aef299942fe6f8bccad5f1c16d

Android.FakeApp.1911 / 3353c17bf28252aef299942fe6f8bccad5f1c16d

Android.Joker.2427 / 10adbc63a85f486069d63580b885f154d55d5268

Android.Joker.2427 / 25a380f2acf1952baa2efe6bbbb3aff77edebac2

Android.Joker.2427 / 29aa1d65fd702e8b6d1de64d659f6c0105d5fccd

Android.Joker.2427 / 3199f4c59111754102270609e8a3fbd2095f7435

Android.Joker.2427 / 336736d916fe7ac54e87b899ba6cf5c3784c5d75

Android.Joker.2427 / 34e8f93340350cc70de4a349b7e3f98f426346ad

Android.Joker.2427 / 3eb222d031657a92eee9ce779bfb049a0e8695d3

Android.Joker.2427 / 4e0010f1e2a64ae0dfadf23ef82a592030c81481

Android.Joker.2427 / 5a80a23fe8a10189dd370cb8a865f37bbaa2521b

Android.Joker.2427 / 5d1f5ff1158b6205f1ec2adcdb7d77486ce7490a

Android.Joker.2427 / acaf9ebffd54712c40739f6ceaf73ab476ab7205

Android.Joker.2427 / b192feee25183116bdd68f4ac602bd0a6af357bc

Android.Joker.2427 / b39695fc2a25cde8b2692bd949ec3a615741da50

Android.Joker.2427 / b5f403e4c2a0525e738b1ce4791792d8da5bbd7c

Android.Joker.2427 / cd2e75a91a4ebc711ddc6b7c73c99721a65ca9d0

Android.Joker.2427 / d049b154298dea0a126962c9cdb427ba60d449a7

Android.Joker.2427 / db1a34f17fdb88f74540af44bd9cc4a670c5383c

Android.Joker.2427 / db356b782f8473b620f1a35973305e334f2bd910

Android.Joker.2449 / b7694eed42f10f0435afb39a4c482cd26dc6b56b

Android.Joker.2449 / e7b7f304400a02812bc7ffc876aa96ac8a508785

Android.Joker.2457 / 84ec977a3e32e6cde3562b2e5f0cb1db5d15841b

Android.Joker.2457 / 86ea2ae29c829f522864088cf9271edd79dcce42

Android.Joker.2457 / 84ec977a3e32e6cde3562b2e5f0cb1db5d15841b

Android.Joker.2457 / 86ea2ae29c829f522864088cf9271edd79dcce42

Android.Joker.2458 / b95d199164e2cfed40ea804b286a67242305b956

Android.Joker.2459 / 794a10b2886c62b4c81a0e6566b9ab1e8a3b1ea1

Android.Joker.2460 / 3caf3f54c422908eb18d775ab80657936a12f674

Android.Joker.2462 / 59d4a35b93b35a9eea1c9b137bf73c02a9040578

Android.Joker.2463 / aae6c29b6618a830a7be9a2c60b19b122c71e9f2

Android.Joker.2464 / 09d2e6fb93d24871c0ef97af709921d765b5922d

Android.Joker.2465 / 5ab8e218fd18c48d5789dcdd8b1d723c773f2900

Android.Joker.2466 / c6c409ea4d18545960b3b3d5dfd9caa36f84875e

Android.Joker.2468 / b493af17856c374ae1626ea4a4b00dfe5b6de94f

Android.Joker.2472 / 32907a5f397ebdd8fa01d3d50b85070343c33ebe

Android.Joker.2472 / 32907a5f397ebdd8fa01d3d50b85070343c33ebe

Android.Joker.2473 / b76bebb69f89eda213ac10c57128ea549ced1358

Android.Joker.2477 / ef5e61e935798b44015ac91a0828ca0a7c4c35aa

Android.Joker.2486 / b1986db7eb46cf03675f0720acb2b64aaedee9d1

Android.Joker.2487 / 13f797062b95c105aad7f1bf62727eaa7648501c

Android.Joker.2494 / 0ba23148d0c7171727bd341996d284c7569cc610

Android.Joker.2495 / 2b5c307ee61e26455b271825199b2f832d21ee29

Android.Joker.2495 / 9148114bc6b2ca6048758a228d93cf4235c41737

Android.Joker.2495 / 2b5c307ee61e26455b271825199b2f832d21ee29

Android.Joker.2495 / 9148114bc6b2ca6048758a228d93cf4235c41737

Android.Joker.2496 / 9a802b7f13a683ee10225c0830c34a5dbdedb364

Android.Joker.2497 / c302d0a58e67cbc6f85b946e66a07995e331252c

Android.Joker.2498 / c38b42213354210fe646f7c3869f2adefdb2a2a4

Android.MobiDash.7859 / 23043aa05d04a1750d937b01a0c1a6896de5ec5c

Android.MobiDash.7859 / e6f500d37161105bca9a7fbea5749e00e105c642

Android.Packed.57.origin / 4349d9d8deedf59c81f7e8ee2837e489ec685a58

Android.Triada.5847 / 62188aedf16bddf8de9425b31d39d7a6000f906a

Android.Triada.5847 / 6c96ad42db2ed2fc7eaab49e85daf787eb842868

Program.CloudInject.1 / 9ee08b1c245a5c8dbc268788374cb89e79beb26b

Program.CloudInject.1 / decd232709a4878f0b6b1cb5cfb28d3b8b471d3e

Program.CloudInject.5 / 4002aab34096cdb9a71263bced1c29111b681733

Program.FakeAntiVirus.1 / 017719d3fee02a0dc4fa22017b882a5c0a983ec9

Program.FakeAntiVirus.1 / e1b517dfacaa735014331dca8dfe8099ea74c8e5

Program.FakeMoney.11 / 23d35f8774fa7020b804fa1253b13c59bf338e81

Program.FakeMoney.11 / 7fdb2adc34504b63f1f123d61ea36b6afbb6c00b

Program.SnoopPhone.1.origin / 49569cde1fdfa458f4cf84531e3a93663a9f38d6

Tool.Androlua.1.origin / 2fc769c357159a116d13d51172952150096734e7

Tool.Androlua.1.origin / fe120b047ae3db313fbe4649c5f26fc2f2f32763

Tool.CloudInject.1 / c66100aee1b7816fcca2dc7088d77e35fc2ab771

Tool.LuckyPatcher.2.origin / 4f80c2fc41872957672cd903366eb08bb7d4ce65

Tool.NPMod.1 / 696588e66632cfd79f0ad9390c8df7e5ed5671a6

Tool.NPMod.1.origin / ce8f91acc162760efc202011f007c6722f70e9a8

Tool.NPMod.3 / 571d981e2f63081376cc84d680fb6b51a11573a0

Материал подготовлен:

Доктор Веб

Ваши контактные данные не публикуются на сайте.