Партизаны кибервойны и их атаки на промышленные предприятия и государственные учреждения

Эксперт «Лаборатории Касперского» Вячеслав Копейцев анализирует тактики хактивистских группировок, атакующих критическую инфраструктуру. Видео будет полезно ИТ-специалистам и руководителям, отвечающим за кибербезопасностьХакеры-активисты, которые:

- Целятся в промышленные предприятия и госучреждения (примеры: «Беларуськалий», БЖД, «Гродно Азот»).

- Совмещают кибератаки с политическими или социальными требованиями.

- Используют утечки данных и саботаж работы систем как инструмент давления.

⚔️ Тактики и инструменты

1. Проникновение в сеть:

- Фишинг сотрудников

- Эксплуатация уязвимостей в ПО

- Атаки через цепочки поставок

2. Перемещение внутри инфраструктуры:

- Кража учетных данных (Credential Harvesting)

- Использование легитимных инструментов (например, PowerShell)

- Установка бэкдоров для долгосрочного доступа

3. Диверсии и утечки:

- Шифрование данных (ransomware)

- Удаление резервных копий

- Публикация украденных документов в СМИ

🛡️ Как защититься?

✅ Обучение сотрудников – борьба с фишингом

✅ Сегментация сетей – ограничение горизонтального перемещения

✅ Мониторинг аномалий – обнаружение подозрительной активности (например, массовый доступ к файлам)

✅ Обновление ПО – закрытие уязвимостей

✅ Инцидент-менеджмент – планы реагирования на атаки

«Хактивисты меняют методы — защита должна быть гибкой. Важны не только технологии, но и подготовка людей».

Для кого актуально:

- Промышленные предприятия

- Энергетика, транспорт, ЖКХ

- Государственные организации

Партизаны кибервойны и их атаки на промышленные предприятия и государственные учреждения

00:00:09 Введение в тему

• Рассказ о белорусских хакерах, известных как "Киберпартизаны".

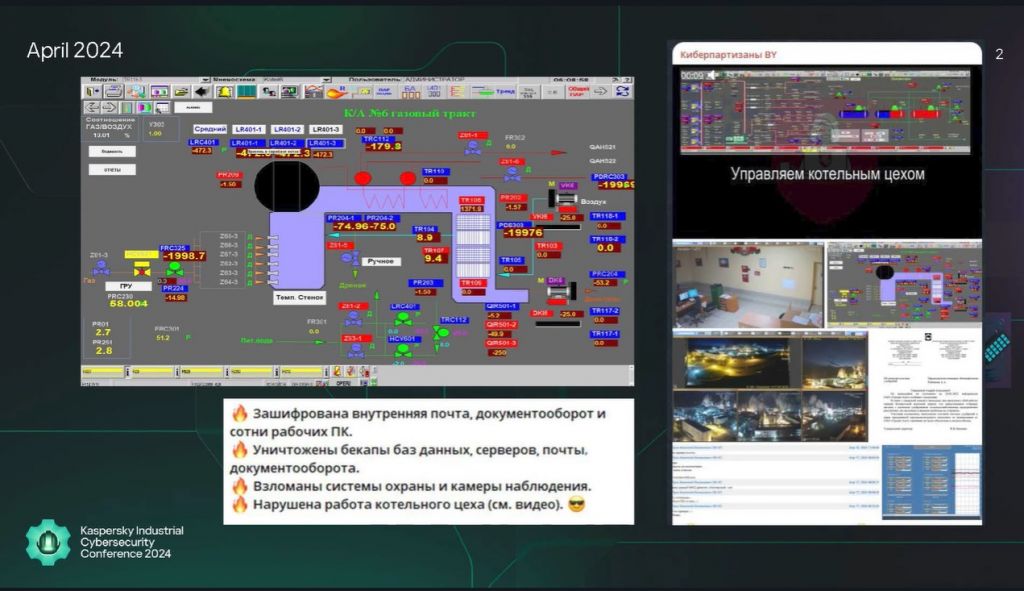

• Атака на предприятие "Гродно Азот" в апреле 2024 года.

• Цели атак: кража данных, уничтожение информации, вывод инфраструктуры из строя.

00:01:09 О группе "Киберпартизаны"

• Группа действует с 2020 года, атакует государственные учреждения и предприятия.

• Основные цели: кража данных и уничтожение информации.

• Политические мотивы, отсутствие коммерческой выгоды.

00:01:54 Активность и методы

• За последние годы атаковали более 20 крупных учреждений.

• Активны в публичном поле, имеют официальный сайт и пресс-секретаря.

• Нет технических отчетов о тактике и технике атак.

00:02:51 Векторы атак

• Используют фишинговые письма и легитимные инсталляторы.

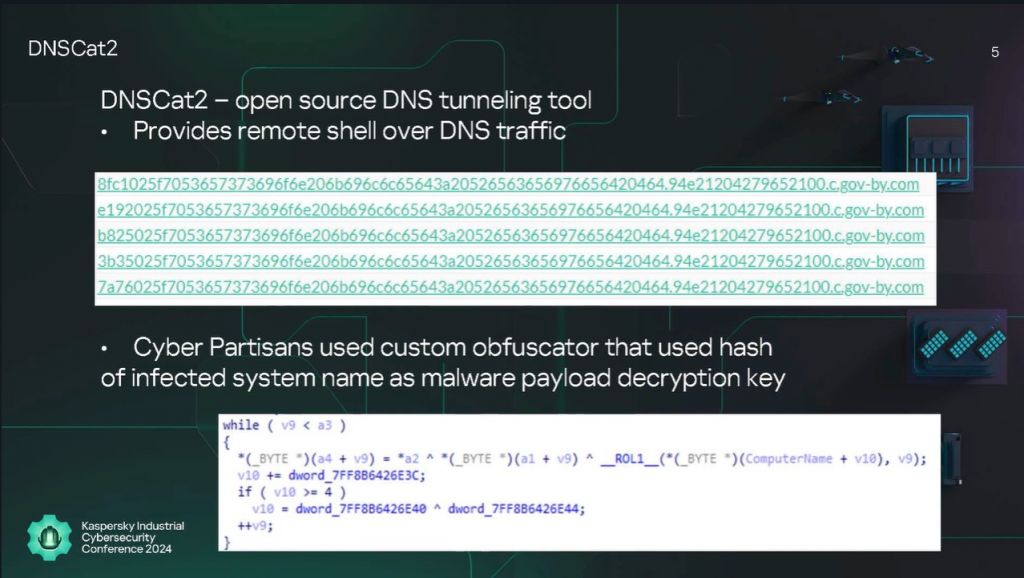

• Утилита DNS-CAT для управления зараженными системами.

• DNS-CAT позволяет обходить файерволы, но не выкачивает большие объемы данных.

00:04:36 Бэкдор и Telegram

• Бэкдор с обширной функциональностью, включая скриншоты и кейлогер.

• Использование Telegram для управления вредоносными программами.

• Мессенджеры разрешены в организациях, что упрощает атаки.

00:06:25 Программа класса "Вайпер"

• Программа для безвозвратного удаления данных.

• Логические бомбы для повторного ущерба после восстановления.

• Использование техники "Bring Your Own Vulnerability" для обхода защитных решений.

00:10:43 Распространение и инструменты

• Использование различных утилит для проксирования и туннелирования трафика.

• Утилиты для кражи логинов и паролей, удаленного администрирования и обхода защитных решений.

• Кастомная сборка утилиты DNS-CAT с уникальным ключом шифрования для каждой машины.

00:13:26 Заключение

• Рекомендация обновлять защитные решения для повышения уровня защиты.

• Даже устаревшие антивирусы могут быть уязвимы для новых технологий.

00:13:47 Обновление антивирусных баз и мониторинг сетевого трафика

• Антивирусные базы должны быть обновлены для эффективного противодействия новым угрозам.

• Следите за сетевым трафиком: аномальное количество DNS-запросов, VPN-подключения, неавторризованная активность утилит удаленного администрирования.

• Следите за входами привилегированных учетных записей на серверы, особенно через SIEM-системы.

00:14:42 Хранение и проверка резервных копий

• Храните резервные копии так, чтобы злоумышленники не могли до них добраться даже при компрометации домена.

• Проверяйте целостность резервных копий и проводите антивирусное сканирование, так как они могут быть заражены.

• В октябре выйдет полный отчет по анализу активности киберпартизан для подписчиков, а в ноябре — публичная статья с основными тезисами исследования.

Материал подготовлен АО "Лаборатория Касперского"

Ваши контактные данные не публикуются на сайте.